- 관리자

- 2020-12-10 08:52:10

- 조회수 : 733

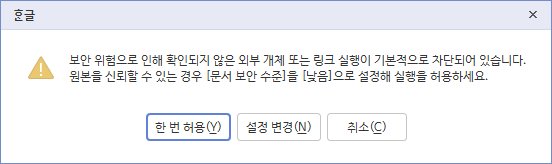

북한 해킹조직이 보낸 피싱 이메일 화면. /사진=이스트시큐리티 시큐리티대응센터 제공

북한 해킹조직이 보낸 피싱 이메일 화면. /사진=이스트시큐리티 시큐리티대응센터 제공북한 해커들이 최신 업데이트가 된 정품 한글(HWP) 프로그램에도 작동하는 악성코드를 사용하는 것으로 나타났다. 기존에 사용하던 프로그램 취약점을 이용한 공격이 제대로 통하지 않자 다른 방식을 고안한 모습이다.

공격자는 지난 8일 본지 기자에게 ‘국민통일방송_슬기로운 여성시대 6화’라는 제목의 이메일을 보냈다. 발신자 이름은 국민통일방송에서 해당 업무를 담당하는 직원으로 조작돼 있었다. 발신자명을 조작해 공격 대상자를 속이려는 해커의 전략이다. 여기에 공격자는 발신 메일주소를 담당 직원 이름과 국민통일방송의 영문 이니셜로 조합하는 등 치밀한 모습을 보였다.

해커가 보낸 첨부파일은 실제 국민통일방송에서 생산한 문서는 아닌 것으로 확인됐다. 문서 이름을 국민통일방송에서 만든 설문조사로 위장해 공격 대상자를 속이려 했다. 실제 이메일 수신자는 몇 개월 전 같은 유사한 이름의 설문조사를 한 경험이 있다. 해커가 시스템이 아닌 사람의 취약점을 공략하는 사회공학기법을 활용해 공격대상자를 속이려 한 것이다. 북한 해커가 공격에 사용한 문서 화면. /사진=이스트시큐리티 시큐리티대응센터 제공

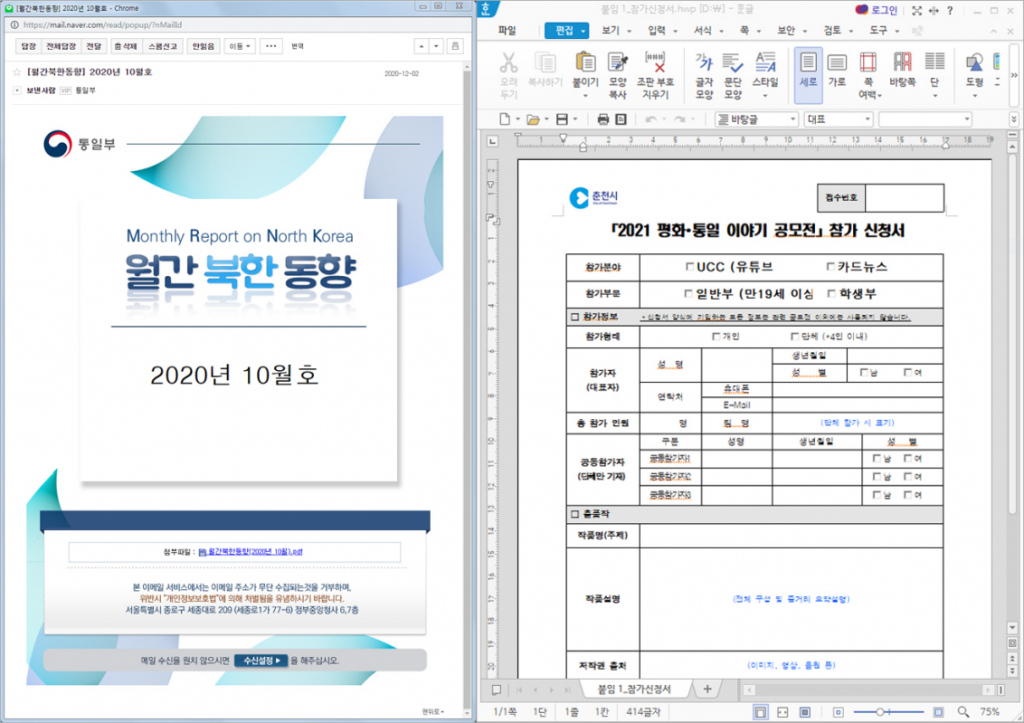

북한 해커가 공격에 사용한 문서 화면. /사진=이스트시큐리티 시큐리티대응센터 제공

문종현 이스트시큐리티 시큐리티대응센터(ESRC) 센터장은 9일 데일리NK에 “이번 공격은 북한 해킹 조직 ‘금성121’ 또는 ‘탈륨(Thallium)’의 소행으로 보인다”며 “악성 파일은 HWP 내부에 객체 연결 삽입(Object Linking and Embedding, OLE) 기반의 악성코드를 사용했다”고 전했다.

특히, OLE 기반의 악성코드는 최신 업데이트가 된 제품에서도 작동해 각별한 주의가 필요하다는 게 문 센터장의 설명이다.

이에, 최신 업데이트가 된 제품을 사용하고 있어 해킹 공격에 상대적으로 안전하다고 판단한 사용자들이 피해를 볼 우려가 있다.

그동안 북한 해커들은 HWP 프로그램 취약점을 이용한 악성 파일을 해킹 공격에 이용해 왔다. 그러나 취약점 문제가 해결된 한컴 오피스 최신 제품의 보급률이 높아지면서 악성 프로그램이 제대로 작동하지 않자 공격 전략을 수정한 것으로 보인다. 악성 HWP 문서에 포함된 OLE 영역에 접근할 경우 보안 메시지가 나타나며, ‘취소’ 버튼을 눌러야 악성코드가 작동하는 것을 사전에 차단된다. /사진=이스트시큐리티 제공

악성 HWP 문서에 포함된 OLE 영역에 접근할 경우 보안 메시지가 나타나며, ‘취소’ 버튼을 눌러야 악성코드가 작동하는 것을 사전에 차단된다. /사진=이스트시큐리티 제공

실제, 최근 OLE 기반의 악성코드를 이용한 북한 해커들의 공격이 잇따라 포착되고 있다.

국내 보안기업 이스트시큐리티는 이날 “춘천시 주관으로 실제 개최하는 ‘평화∙통일 이야기 공모전’ 참가 신청서를 사칭한 악성 HWP 문서를 활용하고 있다”며 “공격자는 이번 공격에서 한컴오피스 한글 프로그램의 OLE 기능을 악용했다”고 밝혔다.

이스트시큐리티는 “참가 신청서 문서에는 내용 전체를 덮는 크기의 투명 OLE 객체가 삽입되어 있다”며 “사용자가 문서 편집을 위해 클릭하면 공격자가 OLE 객체에 미리 심어둔 악성코드가 실행되는 방식이다”고 설명했다.

해당 공격의 배후에도 ‘탈륨’, ‘금성 121’이 있는 것으로 전해졌다. 통일부 자료 사칭 이메일(좌)과 통일 관련 공모전 신청서 사칭 HWP 파일(우) / 사진=이스트시큐리티

통일부 자료 사칭 이메일(좌)과 통일 관련 공모전 신청서 사칭 HWP 파일(우) / 사진=이스트시큐리티

한편, 잠시 소강상태를 보였던 본지를 상대로 한 북한 해커들의 공격이 다시 활발해지고 있다.

탈륨은 지난 4일 통일부를 사칭해 본지 편집국장에게 ‘[월간북한동향] 2020년 10월호’라는 이메일을 보냈다.

이스트시큐리티는 이날 “통일부 사칭 공격은 악성 문서 파일을 첨부한 이메일을 발송해 수신자가 파일을 열어보도록 현혹하는 전형적인 스피어피싱 공격처럼 보이지만, 실제로는 첨부 파일이 아닌 악성 링크를 활용한 공격이다”며 “공격자가 발송한 이메일 본문에는 통일부에서 정식 발행한 것처럼 정교하게 조작된 문서 첫 장의 이미지가 삽입되어 있고, 이미지 하단에 PDF 문서가 첨부된 것처럼 링크가 삽입돼 클릭을 유도한다”고 설명했다.

그러면서 이스트시큐리티는 “이 첨부파일 링크를 클릭하면 문서가 보이는 대신 메일 수신자의 이메일 계정 암호 입력을 요구하는 화면이 나타난다”며 “이때 계정 암호를 입력하게 되면 정보가 공격자에게 탈취돼 이메일을 통해 주고받은 개인 정보가 유출되는 것은 물론, 계정을 도용해 주변인에게 피싱 메일까지 발송되는 등 2차 피해로 이어질 가능성이 크다”고 주의를 당부했다.

이외에도 북한 해커들은 본지 대표, 일선 기자, 외부 필진 등을 대상으로 국내 포털 고객센터, 국책연구소 등을 사칭한 공격을 벌이고 있다.

문 센터장은 “탈륨 등 북한 연계 APT 공격 조직의 대남 사이버 공격이 전방위적으로 활발하게 진행되고 있다”며 “코로나19 재확산에 따라 사회적 거리 두기가 2.5 단계로 상향되며, 기업과 기관의 재택근무 실시가 증가하는 추세와 맞물려 사이버 위협 수위도 높아졌기 때문에, 더욱 면밀하고 빈틈없는 보안 강화 노력을 해야 할 때다”고 말했다.

댓글목록

등록된 댓글이 없습니다.

- 이전글“北, 中체류 간부 대상 집중 검열 돌입”…사상 이완 우려 조치 20.12.10

- 다음글'코로나 막느라'…10월 북중무역 99% 급감 "역대 최저" 2020.12.10 08:51:27