- 북민위

- 2023-04-06 09:22:16

- 조회수 : 165

북한의 해커들이 우방인 러시아를 도와 우크라이나를 사이버 공격한 정황이 드러나 유엔 전문가 패널이 조사에 나섰다.

정찰총국 산하 해커들은 역대 최대 수준의 가상화폐를 훔친 것으로 추정된다는 보고도 잇따랐다.

5일(현지시간) 공개된 유엔 안전보장이사회(안보리) 산하 대북제재위원회 전문가패널 보고서에는 갈수록 정교해지는 북한 사이버 행위자들의 공격 수법이 예년보다 자세히 기술됐다.

이들은 수익 창출 또는 핵무기 등 기밀정보 입수를 위해 각종 사이버 공격을 저질렀다고 전문가패널은 진단했다.

◇ 라자루스, 러시아의 우크라 침공 측면 지원(?)

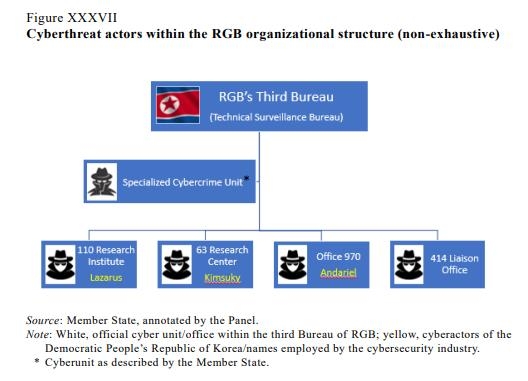

보고서는 북한에서 가장 위협적인 사이버 행위자들을 정찰총국 제3국(기술정찰국)에 소속된 산하 단체 김수키, 라자루스 그룹, 안다리엘이라고 명시했다.

이들 해커는 다른 사람이나 단체로 위장해 백도어 멀웨어(악성 소프트웨어)를 뿌리고 스피어피싱(특정한 개인 또는 단체를 겨냥한 사이버 피싱) 공격을 감행해 "북한에 귀중한" 정보를 도둑질할 수 있었다.

눈에 띄는 공격 대상 중 하나는 러시아의 침공을 받는 우크라이나였다.

전문가패널에 따르면 한 사이버보안 회사는 지난해 11월 자체 보고서에서 "우크라이나에서 활동하는 또 다른 APT(지능형 지속위협) 그룹은 북한 정부와 연계된 라자루스"라고 언급했다.

라자루스는 지난해 6월 우크라이나의 한 정부 기관을 타깃으로 삼아 "지식재산 도둑질을 목표로 전통적인 사이버 스파이 행위를 한 것으로 보고됐다"고 이 회사가 전했다.

패널은 이러한 사이버 스파이 행위에 대해 계속 조사 중이라고 밝혔다.

◇ 北해커들이 노린 정보는 '핵·군사·에너지…'

기밀정보를 노린 사이버 공격의 타깃은 주로 군사와 에너지, 인프라 등의 분야에 집중된 것으로 나타났다.

사이버 보안회사들의 보고들을 종합하면 김수키는 '애플시드'라는 이름의 백도어 멀웨어를 구매 주문서나 신청서 등으로 위장해 군기지 보수업체와 원전 관련회사 등에 배포, 피해자 계정 정보는 물론 컴퓨터 폴더와 파일까지 빼냈다.

김수키는 'SHARPEXT'라는 이름의 악성 브라우저 확장프로그램도 사용해 피해자 이메일을 해킹하고 정보를 훔친 것으로 조사됐다. 이러한 공격은 여러 나라의 핵무기 관련 기관들과 그밖에 북한이 국가 안보에 필요하다고 여기는 분야의 단체들을 주로 겨냥했다고 전문가패널은 전했다.

라자루스도 루트킷 악성코드로 한 항공우주 회사 직원을 포함해 방산회사, 전통적인 금융기업, 가상화폐 회사를 주로 겨냥했다.

일명 '징크'로도 알려진 라자루스는 오픈소스 애플리케이션의 멀웨어 버전을 만들어 역시 방산·항공우주 분야에서 '데이터 도둑질'을 시도했고, 지난해 2∼7월에는 자바 기반 로킹 유틸리티인 '로그포제이'의 취약성을 이용해 여러 국가 에너지 회사들의 네트워크를 노렸다.

◇ 작년에만 최대 1조3천억원…北 가상화폐 도둑질 '신기록'

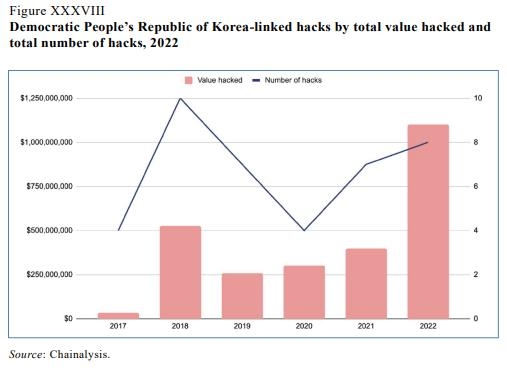

북한 해커들이 지난해 훔친 가상화폐 액수는 역대 최대 규모일 것으로 추정된다.

보고서는 북한이 지난해에만 6억3천만달러(약 8천272억원), 2017년 이후로는 약 2억달러(약 2천626억원)의 가상화폐를 각각 탈취한 것으로 보인다는 한국 정부의 추정치와 작년에만 북한이 10억달러(약 1조3천130억원) 이상의 가상화폐 절도를 저질렀다는 한 사이버 보안회사 분석 결과를 함께 인용했다.

사이버회사 추정치는 전년도인 2021년 가상화폐 절도액의 2배 이상이라고 전문가패널은 밝혔다.

패널은 가상화폐의 달러화 시세 변동에 따라 추정치가 달라지기는 했지만 한국 정부와 사이버 보안회사 분석 모두 "2022년이 북한의 가상자산 도둑질에 있어서 기록 경신의 한 해였다는 점을 보여준다"고 지적했다.

가상화폐 도둑질에 앞장선 것도 라자루스였다.

라자루스는 가상화폐 등 핀테크 분야 개발자들에게 미 최대 가상화폐 거래소인 코인베이스 구인 광고로 위장한 악성 PDF 파일을 보내 이들의 애플 기기를 감염시키기 위한 스피어피싱 작전을 벌였다.

멀웨어를 잔뜩 포함한 이 PDF 파일을 실행하면 해커들이 감염된 기기를 제어할 수 있게 된다. 특히 가상화폐 개발자들을 주로 겨냥함으로써 북한 정권을 위해 불법 수익을 창출할 수 있었을 것으로 패널은 추측했다.

실제로는 존재하지 않는 가짜 가상화폐 앱을 만들어 가상화폐 이용자들을 등친 사례도 적발됐다.

또 다른 사이버 보안회사에 따르면 라자루스가 지난해 6월부터 배포한 '블록스홀더'라는 엉터리 가상화폐 앱에는 '애플제우스'라는 이름의 멀웨어가 포함됐다.

이 멀웨어에 감염되면 해커들이 이용자들의 가상화폐를 훔칠 수 있다고 이 사이버 보안회사는 설명했다.

블록스홀더는 '하스온라인'이라는 진짜 가상화폐 웹사이트와 거의 똑같이 만들어져 이용자들이 속을 수밖에 없었다.

라자루스 하위 조직인 블루노로프도 유명 은행이나 벤처캐피털 회사를 모방한 가짜 도메인을 활용해 피해자들의 가상화폐를 중간에서 가로채려 했다.

이렇게 훔친 가상화폐들은 일명 '믹서'(가상화폐를 쪼개 누가 전송했는지 알 수 없도록 만드는 기술) 기업을 통해 돈세탁됐다.

보고서는 미국 정부가 라자루스의 가상화폐 세탁을 도운 두 믹서 기업을 제재 대상에 올렸다는 사실과 그 과정에서 일부 도난 가상화폐를 회수한 사실 등을 언급했다.

◇ 랜섬웨어로도 돈 뜯어…리창호 정찰총국장 제재 권고

북한 해커들은 무차별 랜섬웨어 공격에도 혈안이었다.

한 사이버보안 회사는 북한의 해커들이 'H0lyGh0st'라는 이름의 랜섬웨어를 여러 나라 중소기업에 무차별 살포해 피해자 컴퓨터의 파일을 암호화한 뒤 '소셜미디어에 데이터를 올리겠다'고 협박, 비트코인을 요구했다고 전했다.

이 랜섬웨어 공격범들은 정찰총국 소속 단체 중 하나인 안다리엘과 연계된 것으로 추정된다.

안다리엘은 미국에서 복수의 의료 관련 기관들을 '마우이' 랜섬웨어로 감염시킨 범인으로도 지목됐다. 미 당국은 지난해 7월 이들이 갈취한 비트코인 50만달러 상당을 되찾았다고 밝혔다.

전문가패널은 북한의 금지된 무기 프로그램을 지원하고 이들 해커 단체를 이끈 정찰총국의 새 리더인 리창호 국장 개인을 제재 대상으로 지정할 것을 안보리에 권고했다. 정찰총국은 이미 2016년 3월 제재 대상으로 지정된 바 있다.

댓글목록

등록된 댓글이 없습니다.